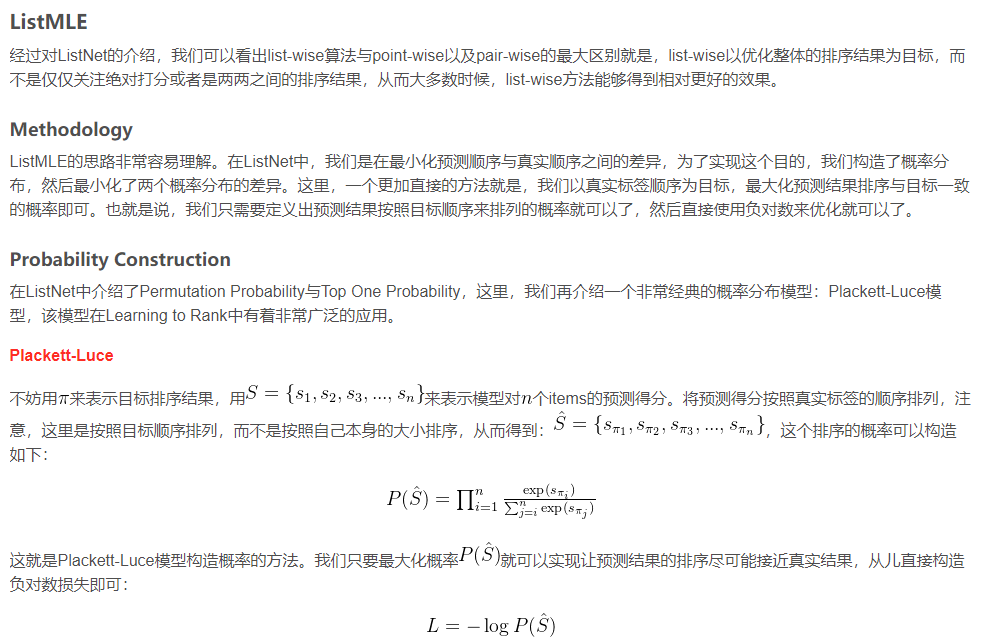

一、本次实验的实验目的

(1)了解网络攻击中常用的身份隐藏技术,掌握代理服务器的配置及使用方法

(2)通过实现ARP欺骗攻击,了解黑客利用协议缺陷进行网络攻击的一般方法

二、搭配环境

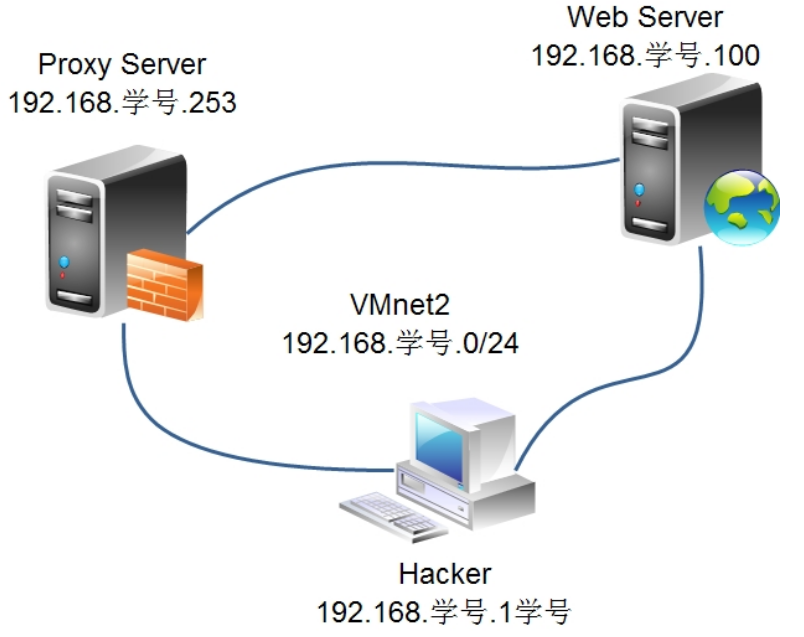

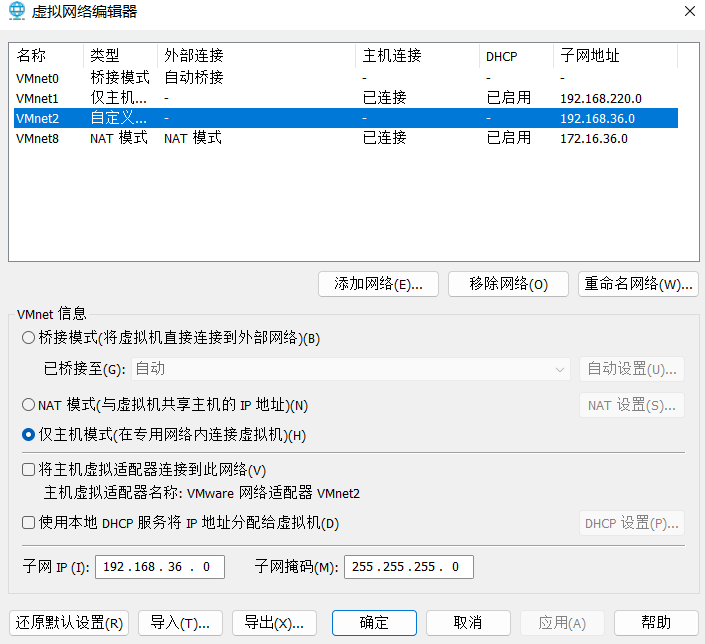

打开三台虚拟机,并参照下图,搭建完成身份隐藏所需的网络拓扑环境,要求三台虚拟机的IP地址要按照图中的标识进行设置,Web Server:192.168.学号.100;Hacker:192.168.学号.1学号;Proxy Server:192.168.学号.253。注:此处的学号=本人学号的最后两位数字,1学号=本人学号的最后两位数字+100

搭建好拓扑环境以后,按照要求完成下列操作:

(1)在Hacker上,分别PING Server和Proxy Server,并将结果截图,要求与Hacker的ipconfig同屏截图,截图上标上学号最后两位;

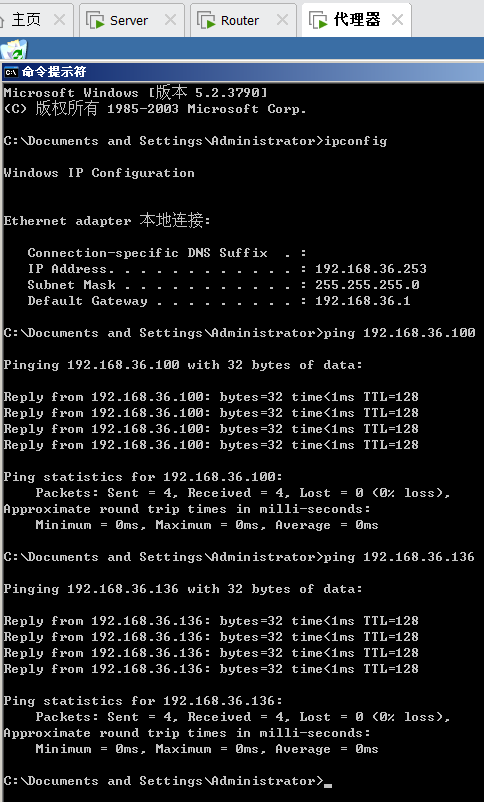

(2)在Proxy Server上,分别PING Server和Hacker,并将结果截图,要求与Proxy Server的ipconfig同屏截图,截图上标上学号最后两位;

(3)在Server上,分别PING Proxy Server和Hacker,并将结果截图,要求与Server的ipconfig同屏截图,截图上标上学号最后两位;

三、实验操作

【实验一:利用代理服务器隐藏IP】

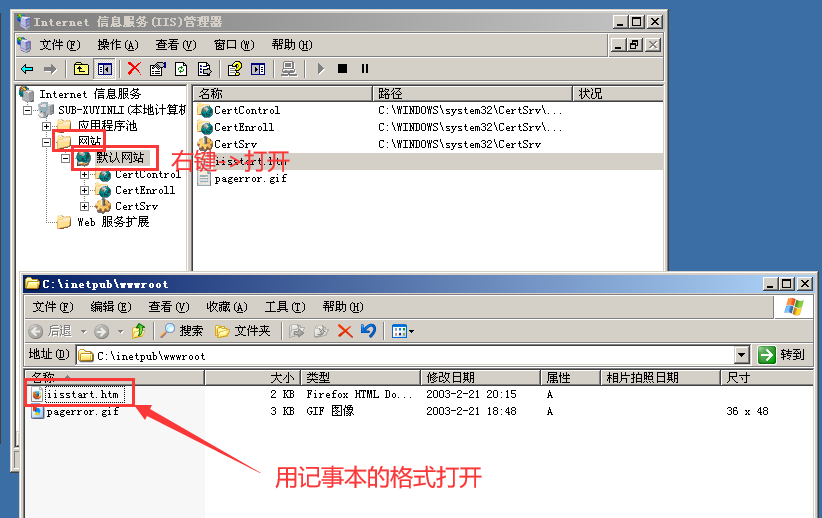

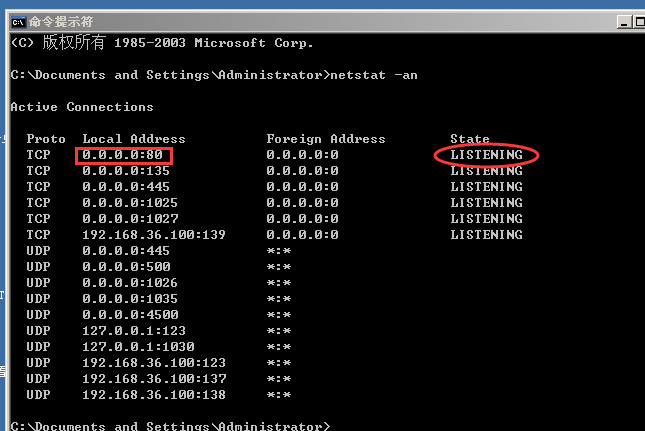

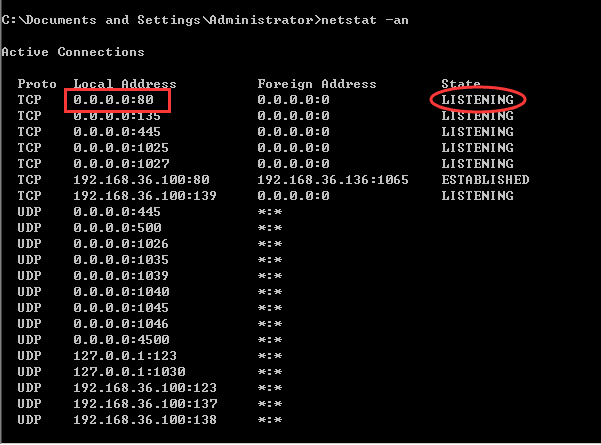

1、在Web Server上安装IIS服务,并使用命令查看本地的开放端口和网络连接情况,截屏并标出80端口的状态,要求与Web Server的ipconfig同屏,截图加上学号的最后两位。

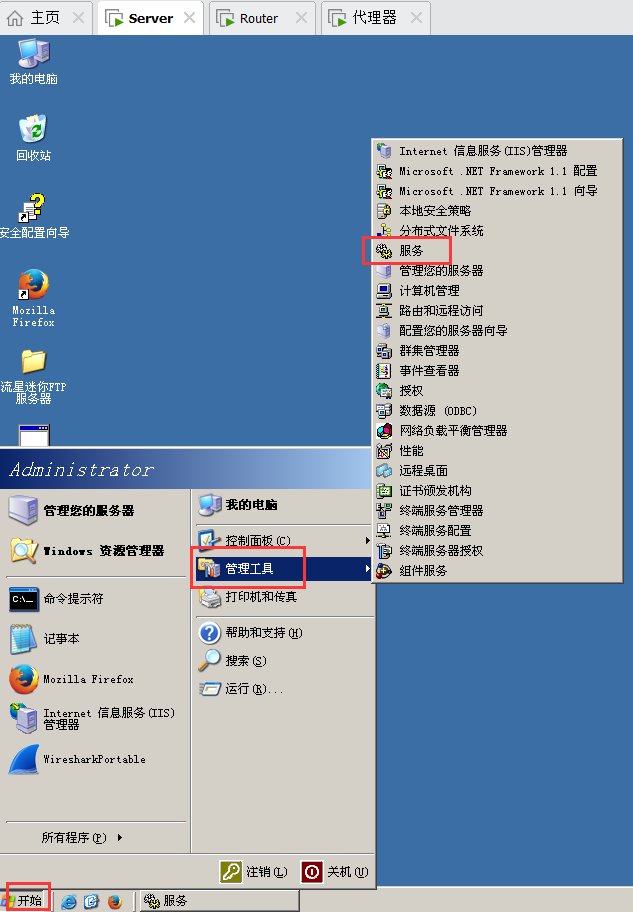

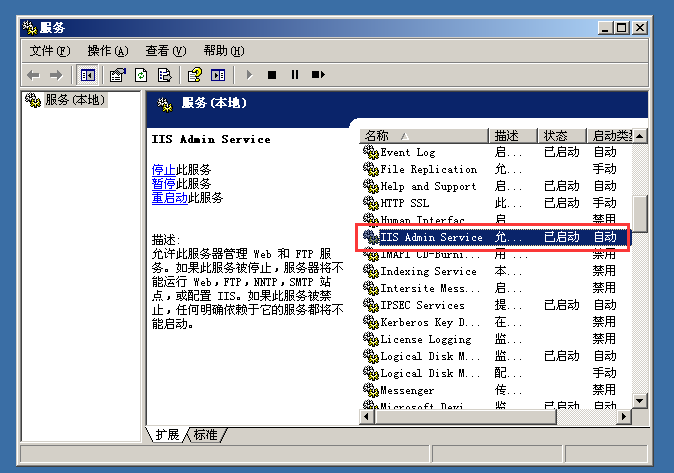

确保IIS服务打开:

使用cmd命令查看端口状态:netstat -an

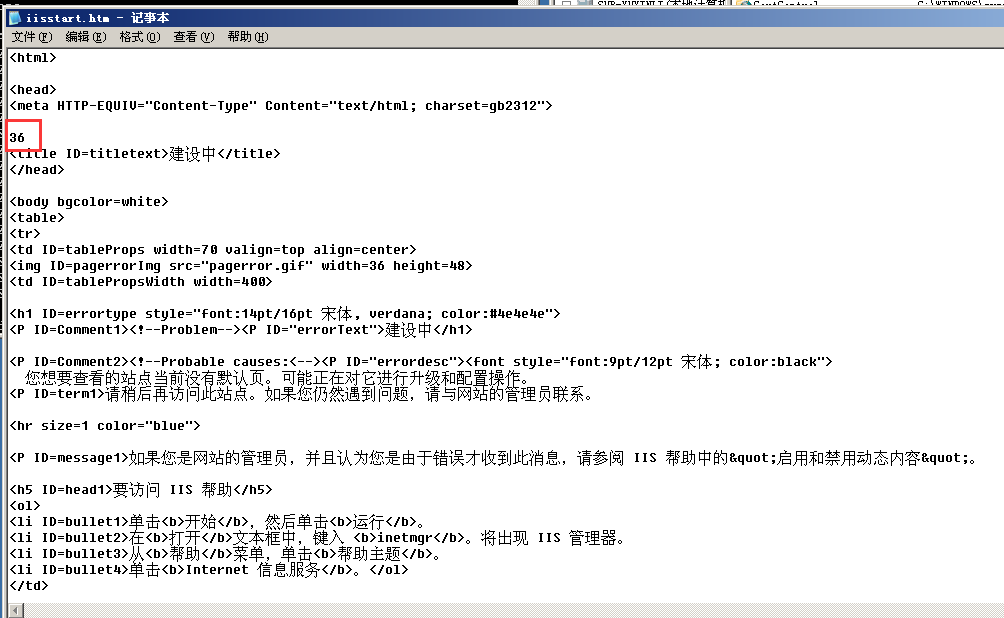

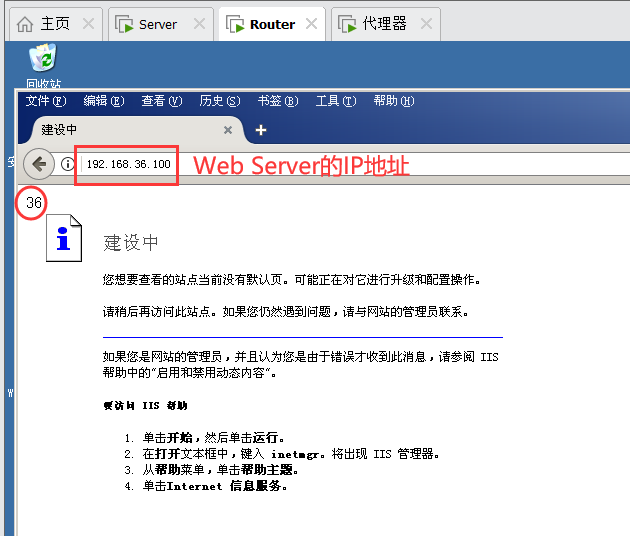

2、先在Web Server网站的首页中写上学号的最后两位,然后在Hacker上访问Web Server的网站,并将访问到的页面截图,要求与Hacker的ipconfig的结果同屏。

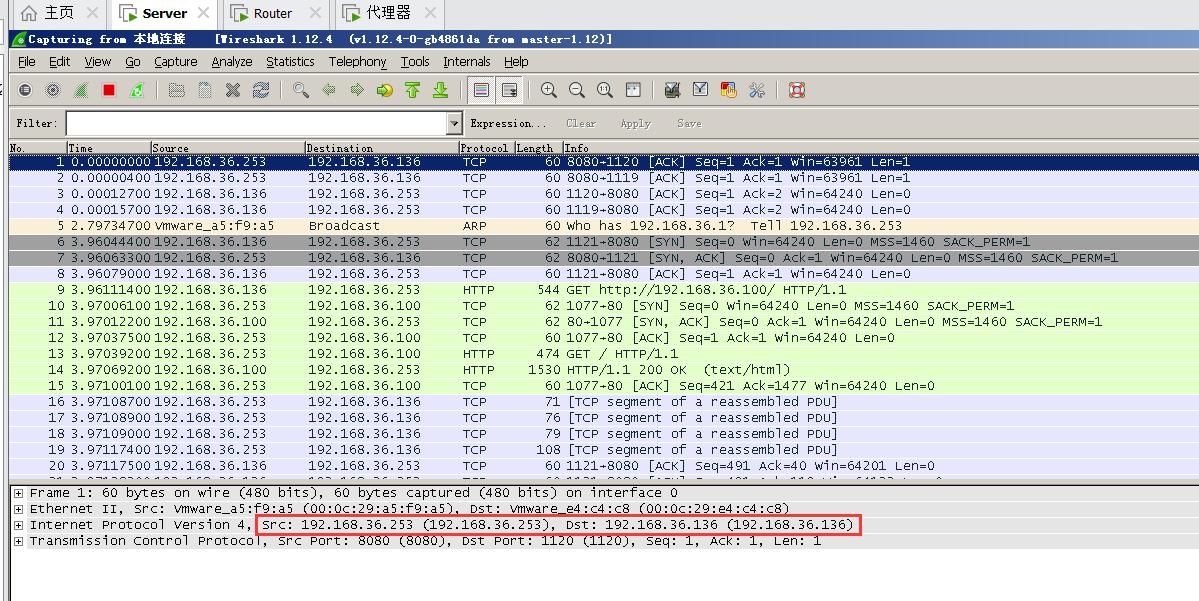

3、在Hacker上访问Web Server,同时在Web Server上使用Wireshark抓包,再在Web Server上查看本地的开放端口和网络连接情况,截屏并标出80端口的状态,要求与Wireshark中对应的80端口的数据包同屏。

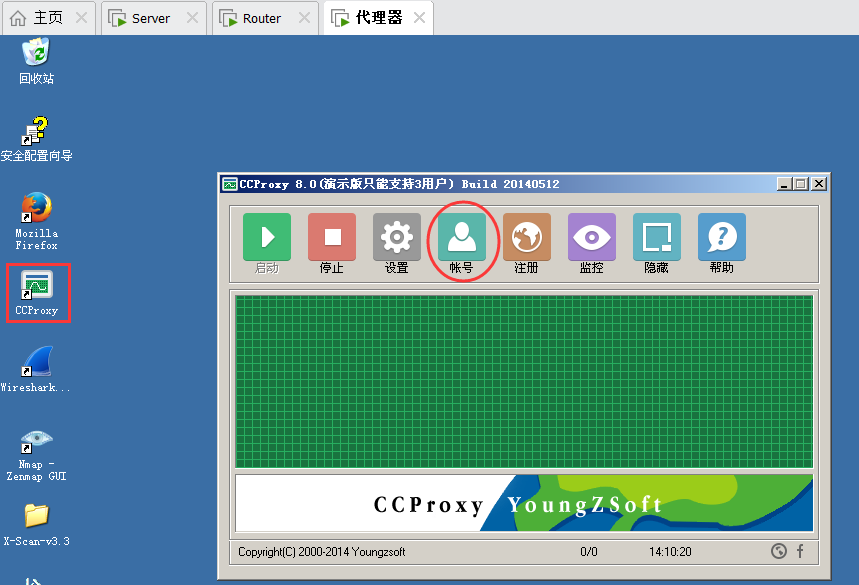

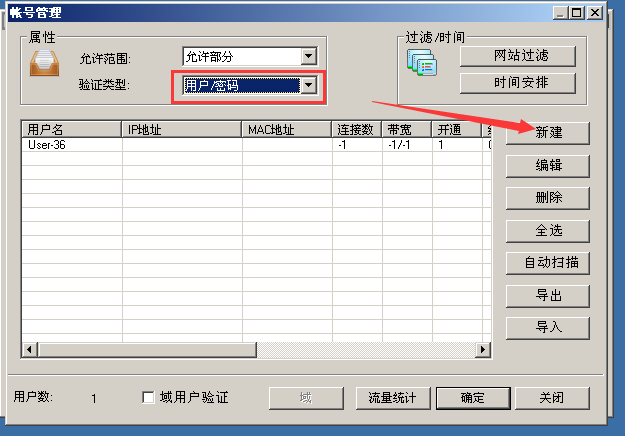

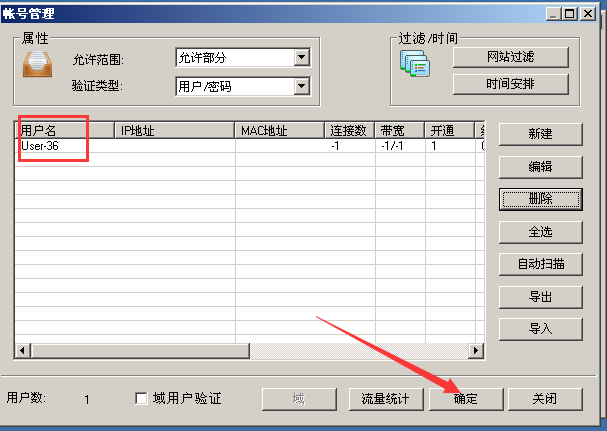

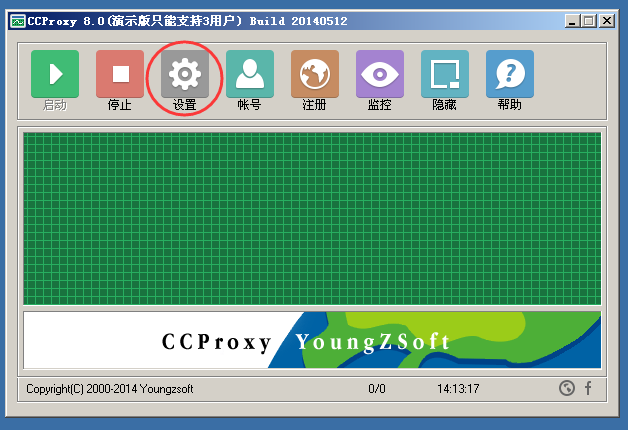

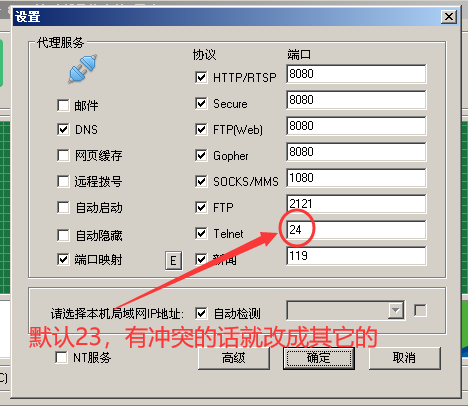

4、在Proxy Server上安装CCProxy,创建用户名“User-学号最后两位”,密码设置为“12+学号最后两位+34”(共六位密码),将设置界面截图,要求与Proxy Server的ipconfig同屏,截图加上学号的最后两位。

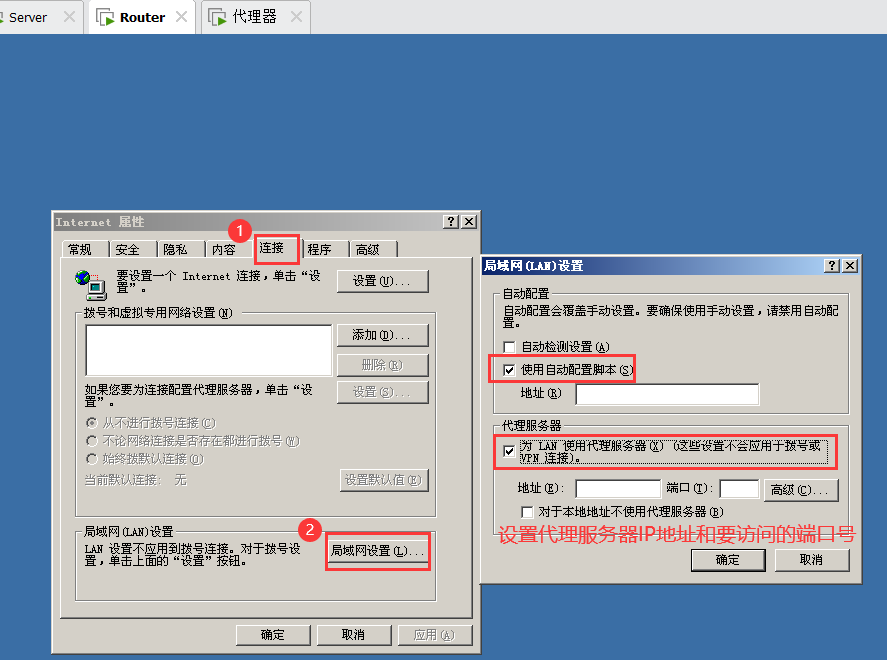

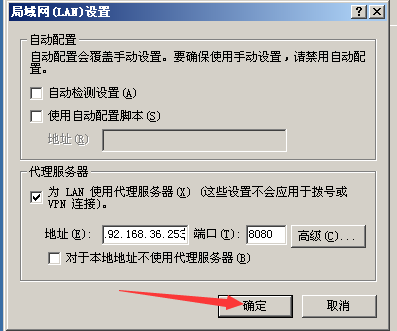

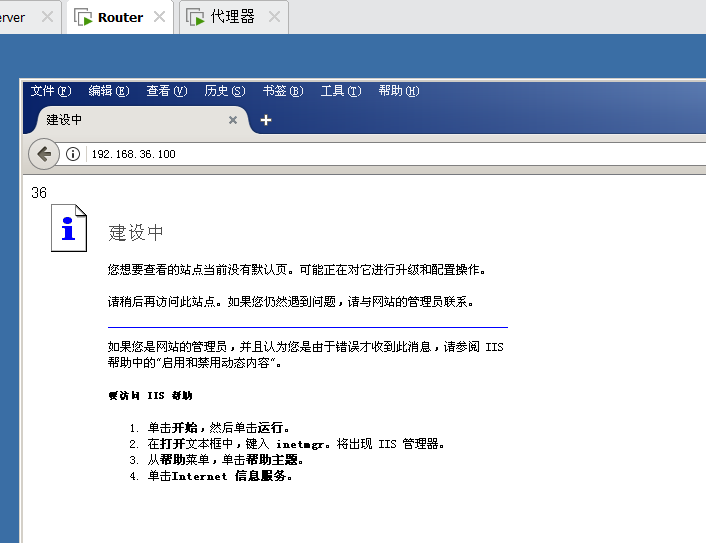

5、在Hacker上设置代理服务器,然后再次访问Web Server,同时在Web Server上使用Wireshark抓包,再在Web Server上查看本地的开放端口和网络连接情况,截屏并标出80端口的状态,要求与Wireshark中对应的80端口的数据包同屏。

在Hacker机打开浏览器,会显示输入账号和密码,把前面设置的用户名和密码输入即可:

然后在WebServer开启抓包,在Hacker机访问WebServer的ip地址,在WebServer服务器打开cmd输入命令:netstat -an 就可以发现,此时是代理服务器访问了webServer。

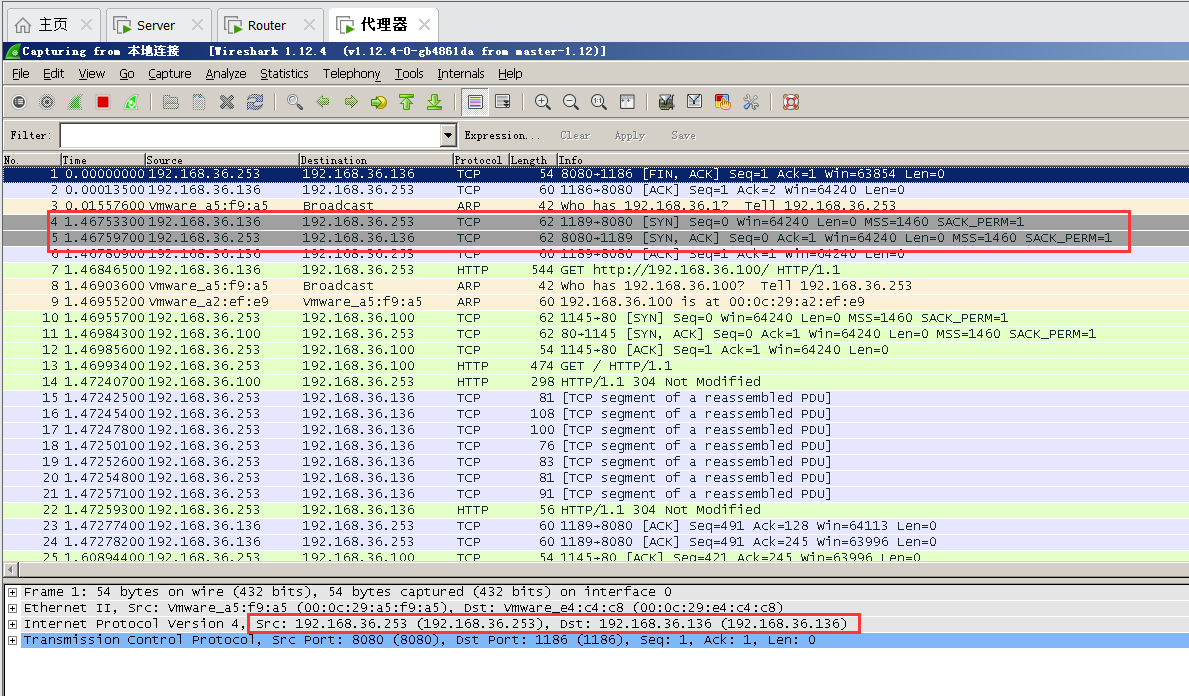

6、在Hacker上设置代理服务器,然后再次访问Web Server,同时在Proxy Server上使用Wireshark抓包,在Proxy Server上查看连接日志,将结果截屏,要求与Wireshark中对应的数据包同屏(Hacker的访问请求及Proxy Server转发的请求)

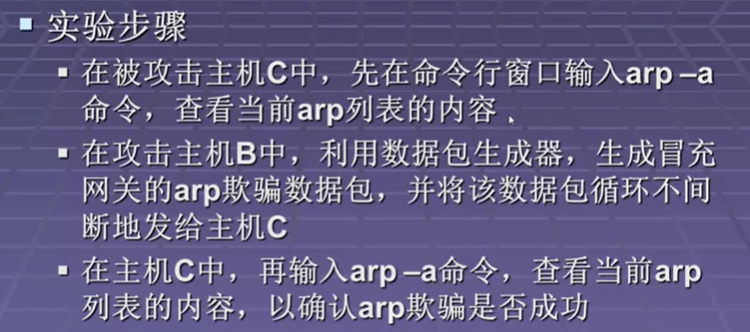

【实验二:ARP欺骗攻击】

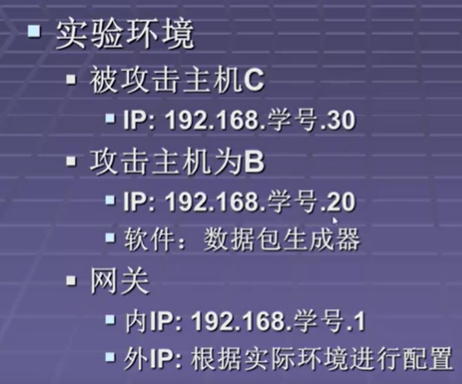

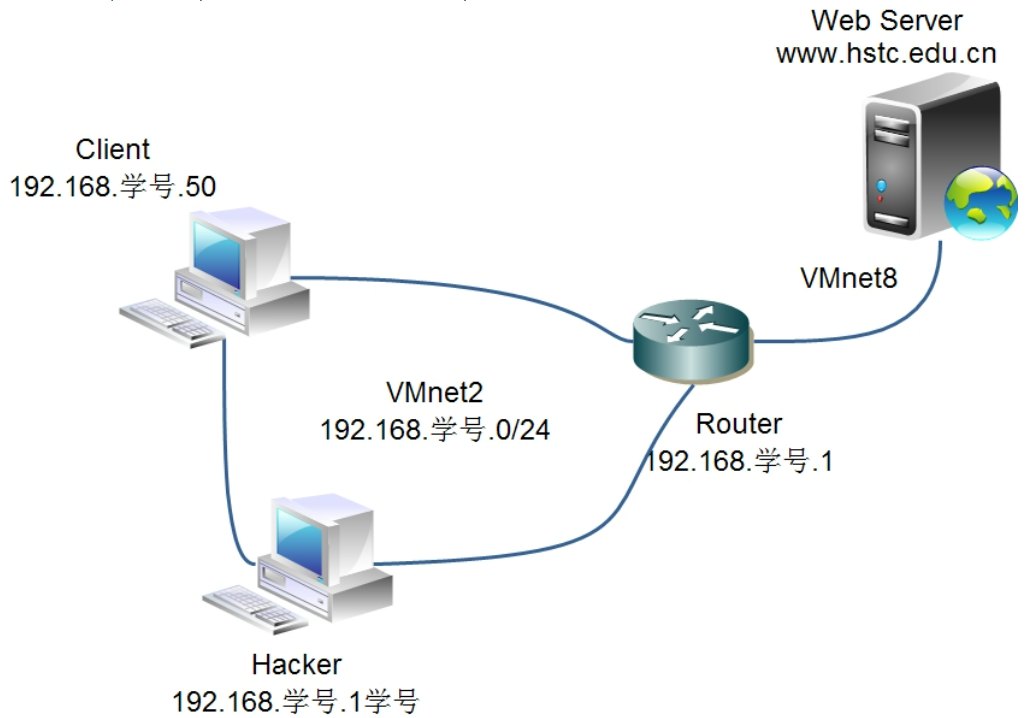

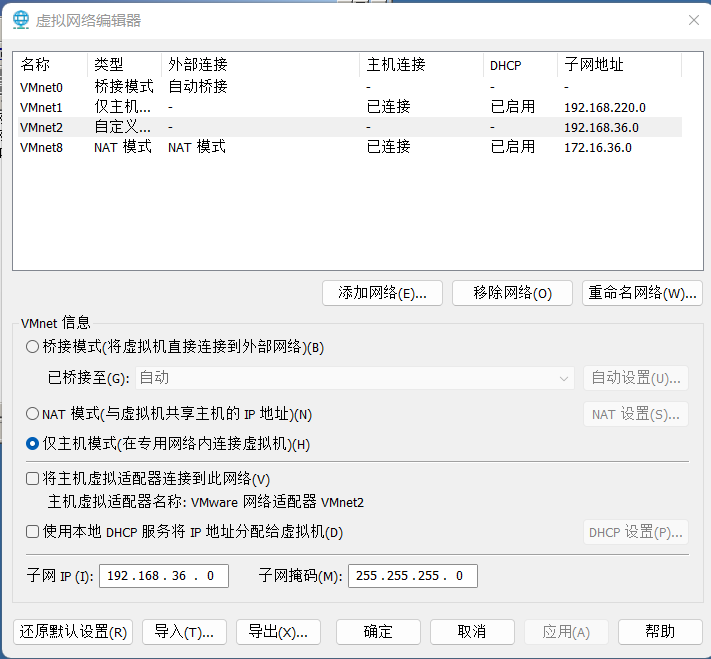

7、打开三台虚拟机,并参照下图,搭建完成ARP欺骗所需的网络拓扑环境,要求三台虚拟机的IP地址要按照图中的标识进行设置,Router内网IP:192.168.学号.1;Router外网网卡设置为NAT模式,IP地址自动获取;Hacker:192.168.学号.1学号;Client:192.168.学号.50。注:此处的学号=本人学号的最后两位数字,1学号=本人学号的最后两位数字+100。

搭建好拓扑环境以后,按照要求完成下列操作:

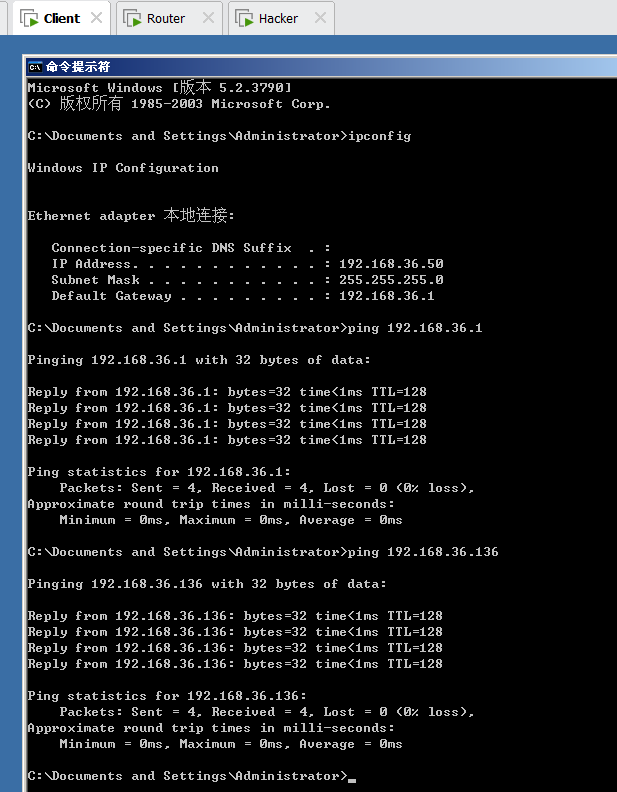

(1)在Hacker上,分别PING Client和Router的内网卡,并将结果截图,要求与Hacker的ipconfig同屏截图,截图上标上学号最后两位;

(2)在Client上,分别PING Hacker和Router的内网卡,并将结果截图,要求与Client的ipconfig同屏截图,截图上标上学号最后两位;

(3)在Router上,分别PING Client和Hacker,并将结果截图,要求与Server的ipconfig同屏截图,截图上标上学号最后两位;

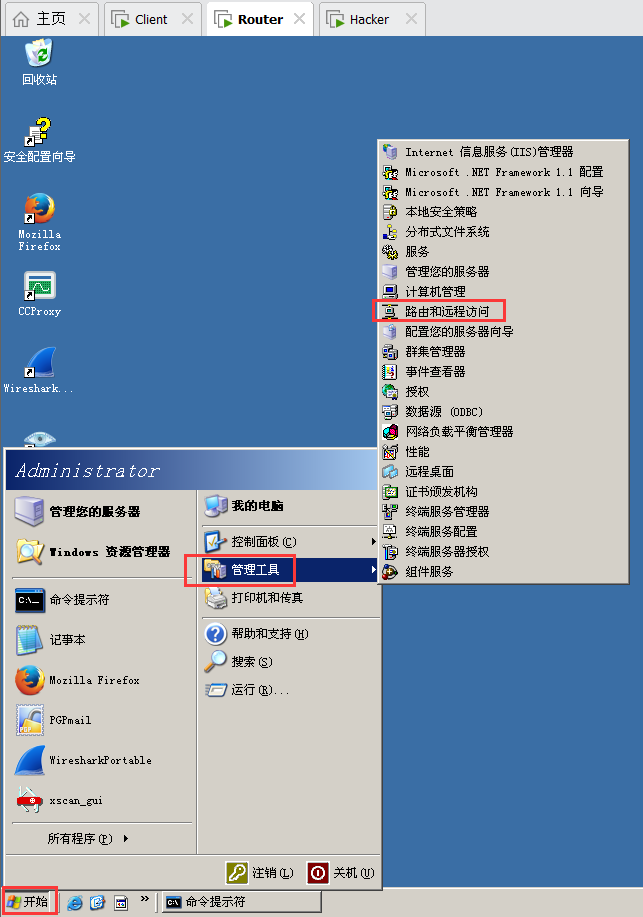

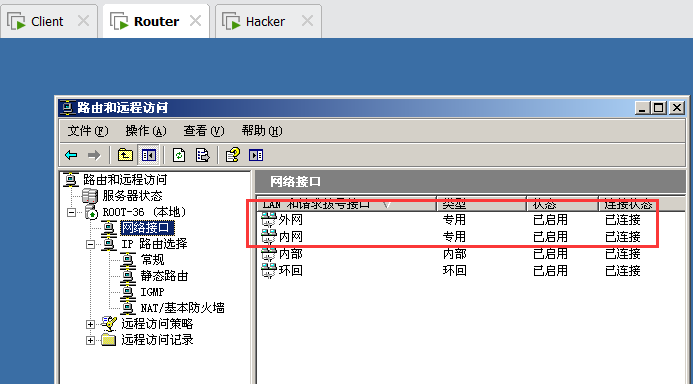

8、在Router上设置路由和远程访问规则,使内网可访问外网,将设置后的窗口截图,要求与Router的ipconfig同屏,截图加上学号的最后两位。

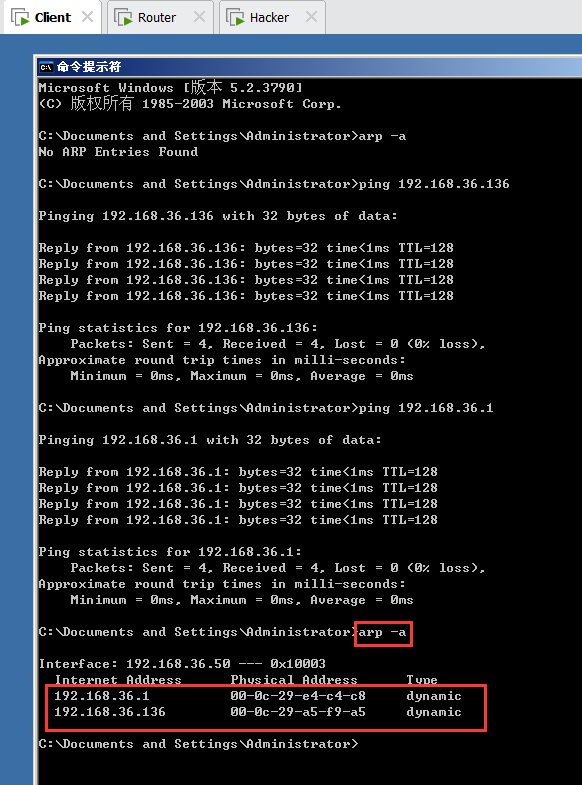

9、在Client上查看ARP缓存区中的记录(要同时包含Router和Hacker的IP-MAC),将结果截屏,要求与Client的ipconfig的结果同屏。

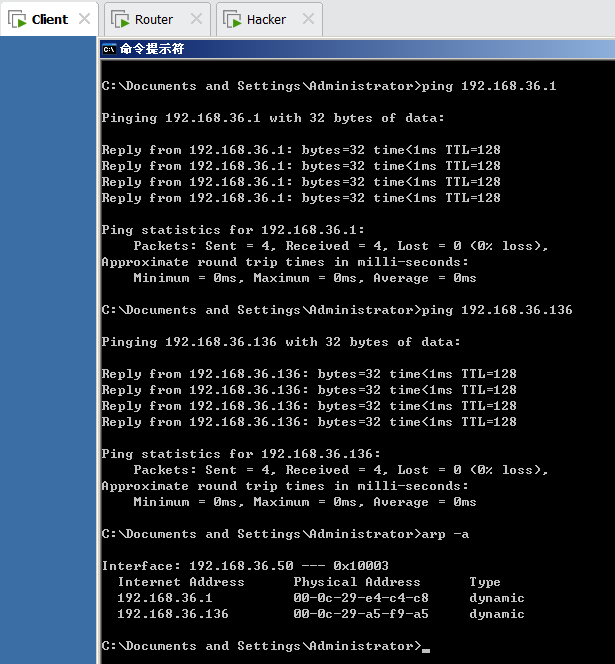

需要在ping完之后再查看arp列表内容:

10、在Client上设置DNS为210.38.208.50,并在Client端访问Web Server,将访问结果截屏,要求与Client的ipconfig的结果同屏。

在Client端访问Web Server:www.hstc.edu.cn

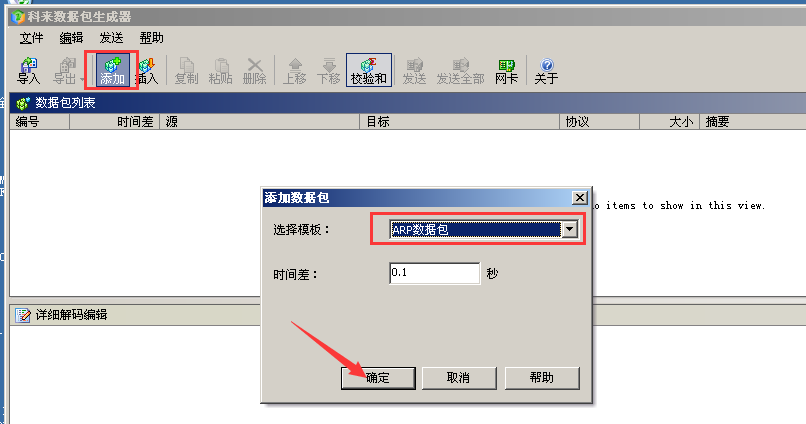

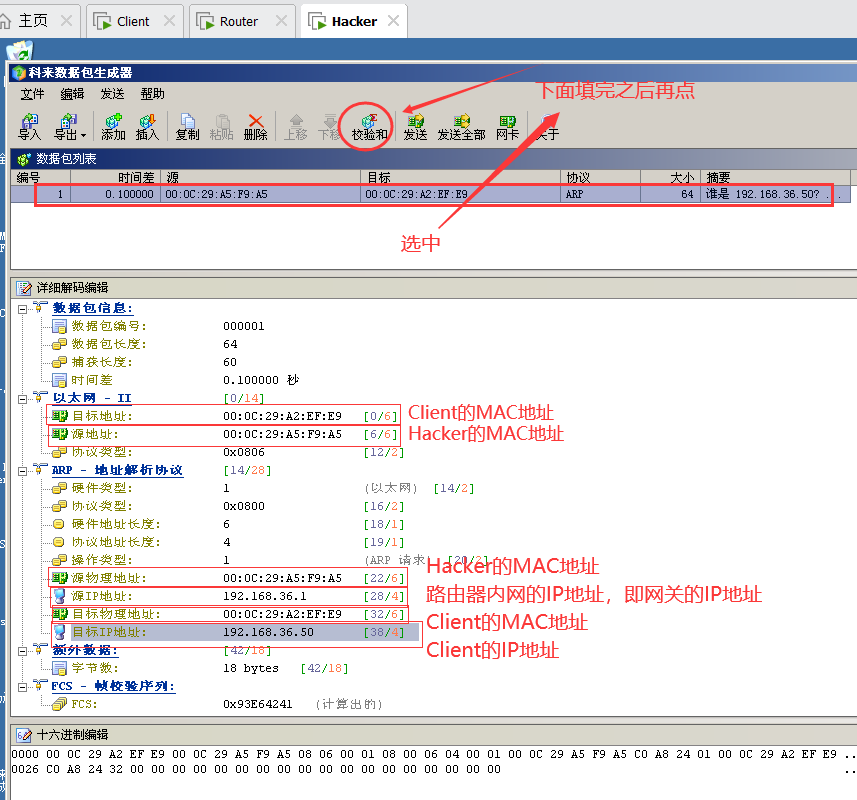

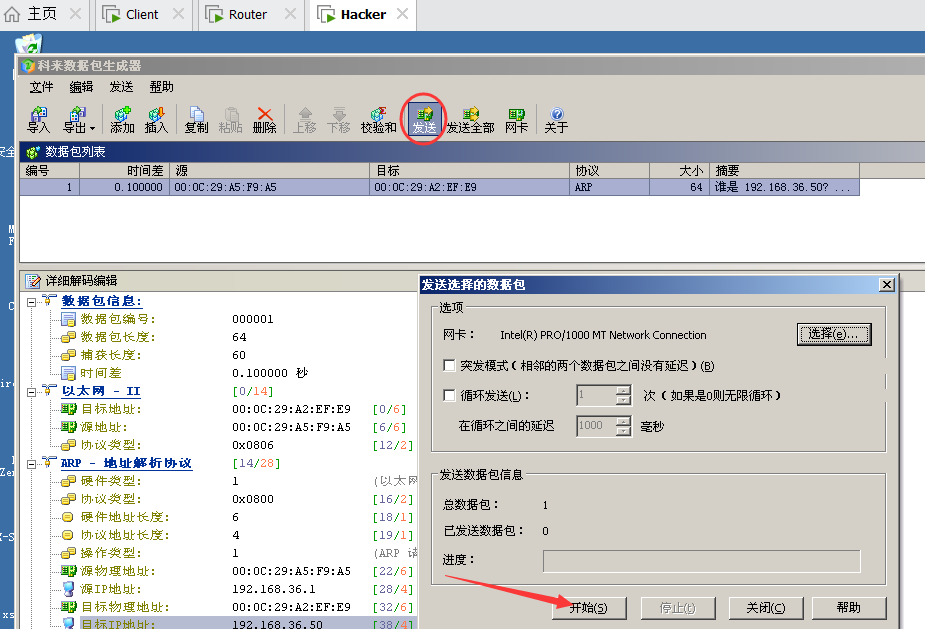

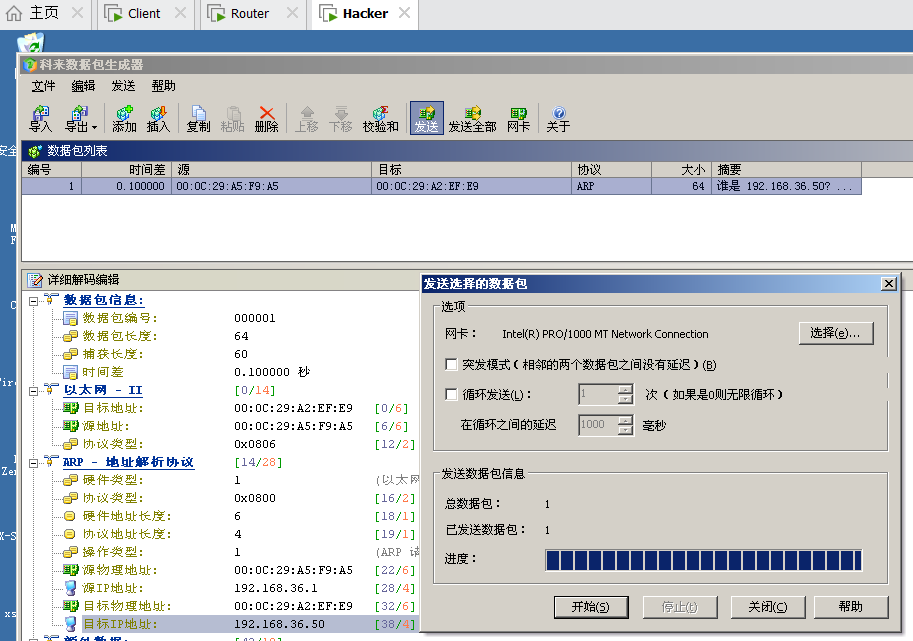

11、在Hacker端,安装数据包生成器软件,利用该软件构造一个可以实现ARP欺骗的数据包,并发送出去。将构造的数据包内容截屏,要求与Hacker的ipconfig的结果同屏。

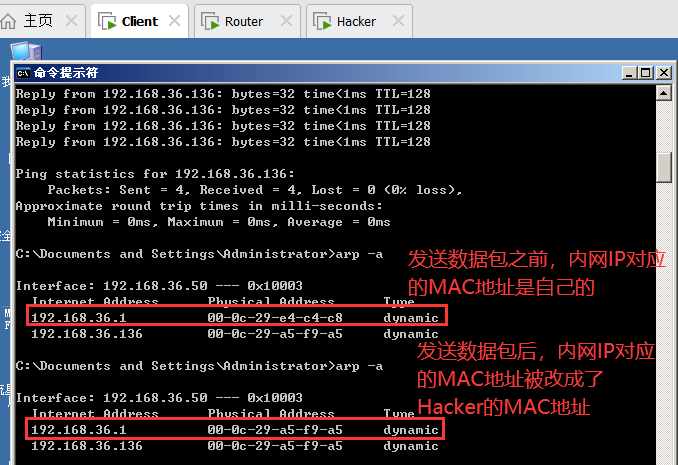

12、发送ARP欺骗数据包后,再次在Client上查看ARP缓存区中的记录(要同时包含Router和Hacker的IP-MAC),将结果截屏,要求与Client的ipconfig的结果同屏。

13、发送ARP欺骗数据包后,再次在Client端访问Web Server(校园网),并在Hacker端用Wireshark抓包,将Client访问Web Server的数据包的详细内容(主要是目的IP和目的MAC)截屏,要求与Hacker的ipconfig的结果同屏,截图加上学号的最后两位。

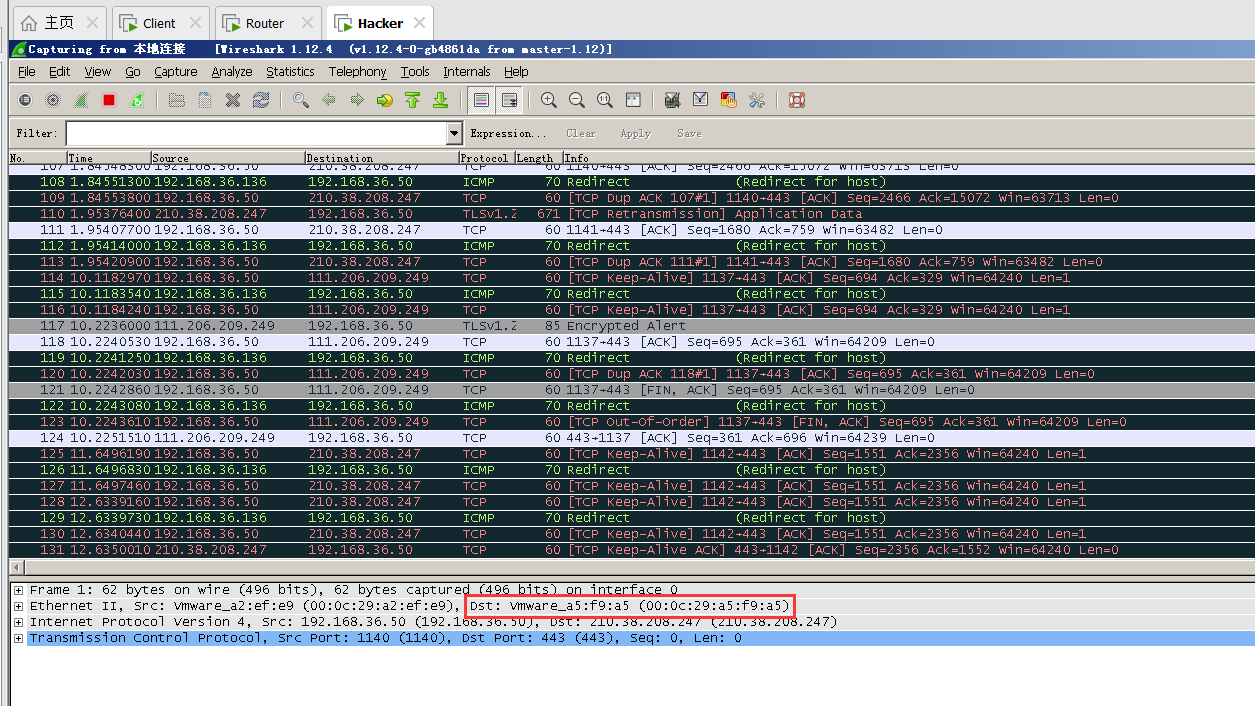

先在Hacker机打开wireshark,然后在Client访问校园网:

数据包中目的IP和目的MAC应该分别是192.168.36.1和Hacker的MAC地址。

![[激光原理与应用-101]:南京科耐激光-激光焊接-焊中检测-智能制程监测系统IPM介绍 - 5 - 3C行业应用 - 电子布局类型](https://img-blog.csdnimg.cn/img_convert/3e7b59d6c71b06def51b81d5cfe9466c.png)